访问美国网站的vpn

当地时间 2018 年 7 月 13 日,美国司法部公布了一份针对俄罗斯情报机构GRU(Главное Р а з в е д ы в а т е л ь н о еУправление,总参谋部军事情报总局,国内一般称格鲁乌或格勒乌)所下属 12 名情报人员的起诉书,指控其在 2016 年美国大选期间,发动网络攻击非法入侵多个民主党竞选阵营的计算机系统,窃取并公布信息资料,意图干扰美国大选 。

指责俄罗斯情报机构直接参与了对 2016 美国总统大选的干预行动,这是包括联邦调查局(FBI)、中央情报局(CIA)、国家安全局(NSA)等美国情报界机构从 2016 年大选期间至今一直不曾动摇的判断。负责“通俄门”调查的特别检察官罗伯特·穆勒(Robert·Mueller)也不是第一次针对 大 选 干 预 行 动 起 诉 俄 罗 斯 人 — —早 在 今 年 2 月 16 日,他就起诉了利用社交网络水军操纵不实信息传播的 13 名俄罗斯公民和3 家实体组织(Entities)。穆勒的再次起诉,选择了特朗普与普京在赫尔辛基的首次会晤前这个微妙的时间窗口。由此可见,穆勒抛出这份重量级、针对军方情报人员的起诉书,其中必然不是简单的公布一个针对大选干预的阶段性结果,而是巧妙把握时机、将一系列已掌握物证通盘抛出以达到对俄罗斯形象最有效打击目的的一种政治性安排。

本文无意讨论这一政治性安排的效果、影响。然而为了达到这样一种政治性目的,特别检察官穆勒通过司法部公开发布的这份长达29 页的起诉书中,首次披露了大量与俄罗斯情报机构参与对民主党阵营黑客攻击以及其他大选干预行动的直接事实。

这些物证材料与分析结论,对于美国情报机构来说,大部分是早已掌握甚至是早已向特朗普总统进行过评估汇报的。但对普罗大众而言,这份起诉书却首次披露了大量内幕性信息。“俄罗斯黑客干预大选”不仅涉及到美俄两国的情报机构之间的直接交锋,同时,也事关美俄关系今后的走向,是国际社会和两国公众高度关注的议题。鉴于事件的高度敏感性和信息的不对称,很难去判断其中的是非曲直。“俄罗斯黑客干预大选”作为近年来国际网络安全领域具有里程碑意义的事件,尽管其中的迷雾还需要更多的解密信息才能散尽,但是从学术角度进行一点的分析研究,其意义不仅对于网络安全的治理有一定价值,对于今后网络空间

大国关系的博弈也存在重要参考意义。本文拟从美方单方面精心“设计”后公布的所谓“证据”进行分析,试图从中推断美方的网络安全攻防团队、情报执法团队是如何对其认为的隶属俄罗斯 GRU 的这支黑客力量实施溯源、追踪、反制的,以期能够更深层次地了解事件的整个原委。

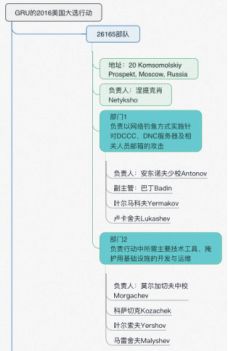

根据美方公开材料,此次的“起诉书”共起诉了 12 名俄罗斯军方情报人员,分别涉及共11 项指控,包括 8 项恶性身份盗用指控、1 项洗钱指控和 2 项篡谋侵犯美利坚合众国指控。这 12 名情报人员分属 GRU 下辖的 26165 部队(Unit 26165)和74455 部队(Unit 74455)。起诉延续自 2016 年以来美国情报司法机构 、网络安全行业专家 以及大众媒体一贯的主流观点,并提供了更为丰富翔实材料试图证实包括这 12 名被告在内的俄罗斯军情机构 GRU,在美国 2016 年总统大选期间阴谋策动了针对民主党竞选机构的黑客行动。

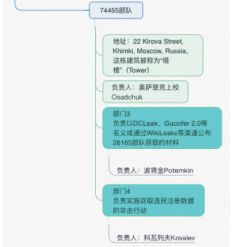

起诉材料认为,26165 部队在整个行动中负责的是针对民主党大选组织机构民主党国会竞选委员会(DCCC)和民主党全国委员会(DNC)的 黑 客 攻 击 和 数 据 窃 取 工 作; 而 74455 部队的 主 要 任 务 是 通 过 掩 护 手 段(Guccifer 2.0、DCLeak)、借助第三方机构(WikiLeaks,即起诉书原文中所指 Organization 1)公布这些窃取到的数据,从而达到影响公众舆论、影响大选的目的;另外,74455 部队还负责了针对各州选民注册数据的窃取任务。

负责秘密公布这些数据、窃取选民注册数据的 74455 部队,涉及被告三名,分别是部队主要负责人奥萨楚克(Aleksandr Osadchuk)上校、负责通过 DCLeak 和 Guccifer 2.0 公布信息的军官波将金(Aleksey Potemkin)、以及负责窃取选民注册数据的军官科瓦列夫(Anatoliy Kovalev)。

从起诉书中可以看到,美方认为俄罗斯军方情报机构 GRU 在这一系列行动中分工明确,策划严谨,组织严密。在具体网络攻击行动的实施阶段,26165 部队安排了专业的社工行动实施团队(安东诺夫负责的部门 1)与技术支持团队(莫尔加切夫负责的部门 2)有效配合;在发挥行动性影响阶段,专门安排 74455 部队负责以隐匿身份方式公布材料,并尽其所能地实施了匿名隐蔽保护措施(波将金负责的部门3);为了尝试进一步针对性的对选民进行干预信息投放,GRU 还组织了 74455 部队多角度尝试窃取选民注册数据的行动(科瓦列夫负责的部门 4)。

如果进一步结合 2018 年 2 月“通俄门”调查团队对 13 名俄公民和 3 家俄企业的起诉来看,这些利用民间机构建立“网络水军”(Trolls)散布信息制造网络热点以试图影响选民的行动,与本次起诉中的情报机构秘密行动之间极有可能是存在着关联的。“通俄门”调查团队似乎也是在暗示,情报机构与由俄罗斯巨富控制的网络水军公司如此的协调行动,背后的授意者无疑应该是俄罗斯的最高领导决策者。

整个事件的过程,某种程度上反应了在网络安全时代,美俄双方的安全团队在网络空间的情报与反情报的一场激烈的斗争。从美方的整个调查过程来看,美方受害机构、安全服务企业、司法调查机构、情报安全部门在安全意识领先,技术全面,资源掌控上有优势,行动上协调高效,使得他们尽管遭遇到了攻击者严重的侵害、造

成了重大的破坏性影响,然而最终仍然可以反溯攻击者来源,采取包括技术防范、情报反制、经济制裁、司法起诉等多种手段反击。在俄罗斯黑客干预美国大选事件中。尽管美方基本始终处于相对被动的状态,然而从至今为止总的形势判断来看,美方依托其雄厚的实力基础,保住自己不败的同时还向对方发起了有力反击,双方算是打了个平手。尽管整个的起诉过程耗费了大量的经历和资源,美方坚定不移地往前推进,最终形成了一套相应的工作机制和队伍。长期来看,美方的策略非常明显,即通过司法起诉来建立在网络空间的“威慑能力”,并通过相应的定罪、经济和外交制裁来实现所谓“跨域制裁”。

FBI 前局长詹姆斯·科米(James Comey)在 2017 年 3 月 20 日的国会听证会上承认 ,FBI 一直并未从 DNC 取走服务器进行调查。特朗普总统随后就一直诟病 FBI 并未拿到服务器,暗指其分析缺乏真凭实据。

但实际上科米在听证会上已经明确指出,虽然 FBI 并未取走服务器,FBI 已经完整地获得了服务器上的镜像及 CrowdStrike 公司提供的全部取证分析报告。从纯技术的角度分析访问美国网站的vpn,获取包含完整磁盘和内存数据的服务器镜像,对于取证工作来说,要比直接搬走一台服务器的硬件要更有价值的多;甚至可以说,将服务器断网、断电,实际上就会直接破坏一部分的攻击证据,对调查造成不利影响。

从起诉书披露的情况来看:2016 年 5 月间,DCCC 和 DNC 就意识到其可能遭到了网络攻击,于是雇佣 CrowdStrike 公司帮助其调查攻击情况;CrowdStrike 公司在初步调查之后,尝试清除了攻击者已经获得的权限;在此之后,直到 6 月份 DCCC 与 DNC 对外正式公布遭遇黑客攻击,攻击者还多次尝试通过多种手段再次渗透进入

DCCC 网络盗走数据。起诉书中多次使用了这一时段内攻击者的行动线索作为重要证据,这说明这一时段内 CrowdStrike 公司发现了大量攻击者留下的痕迹线索,通过服务器镜像等方式进行了证据固化,通过技术分析取得了全面完整的取证分析报告,并随后移交 FBI,为此后的调查与起诉提供了关键性材料。CrowdStrike 作为第三方安全企业,可以说在本案中发挥了至关重要的作用 。

更值得关注的是,CrowdStrike 公司的调查并不是“一个人在战斗”:从其官方披露的攻击取证技术分析报告来看,取证分析过程就大量 引 用 了 包 括 火 眼(FireEye)、ThreatConnect等公司过往发布的威胁分析报告成果;另一方面,围绕 CrowdStrike 分析获得的物证线索,这些公司也在不断比对己方掌握的取证资源,尝试发现新的关联;其中更不乏学术界研究者的积极参与和摇旗呐喊 。网络安全相关的企业界、学术圈人士与政府机构关系紧密,构筑了一套独特而富于生机的生态体系。可以说,这个生态体系,正是美国网络安全事件调查的优势源泉所在,它构成了美国国家在网络归因溯源能力方面的最重要核心竞争力。

(2)攻击者所使用的攻击基础设施遭到调查机构全面控制,彰显美方网络攻击反制能力。攻击基础设施是指攻击者在攻击过程中使用的后端组件,这其中可能包括域名、重定向器、攻击载荷托管服务器、命令控制服务器、数据文件转存服务器等。对于一支实施隐蔽网络情报行动的攻击团队来说,做好攻击基础设施每一个环节上的安全、隐蔽、秘密,是实现攻击后最终全身而退的重要保障。

但在本案中,起诉书材料显示,攻击者使用的多个基础设施服务都遭到了调查机构的全面控制:起诉书中指出了俄罗斯军情人员是何时、以何种方式登录到一台位于亚利桑那州的控制服务器,配置并连接已感染木马的 DCCC 主机的,他们还通过这台控制服务器,“全天候实时地”监控一名 DCCC 工作人员电脑;起诉书中还指出,

攻击者使用名为 X-Tunnel 的软件在 2016 年 4 月22 日将窃取的数据转移到一台位于伊利诺伊州的服务器,并在 4 月 28 日将其取走。这些起诉书上的指控陈述,无法仅仅通过对受害电脑上的取证就能证实,而是必须依托于对攻击者所有的这些攻击基础设施服务器的权限控制才能实现的。

起诉书并未披露如何控制这些基础设施的更深入细节,因此我们无法从中准确的判断调查机构究竟是通过技术渗透还是通过司法强制手段获得的这些控制权。但显而易见的是,控制了这些攻击基础设施,调查机构对攻击者的所作所为完全可以了如指掌,如同瓮中捉鳖一般,这甚至比对 DCCC 和 DNC 遭受攻击的这些服务器和终端 PC 的取证还要有效得多。有理由相信,在取证调查中使用攻击性技术(包括技

术渗透以及司法强制手段控制),已经逐渐成为美方归因溯源调查过程中的一种常态。(3)攻击者种种疏漏留下了大量蛛丝马迹,美方全方位协调的调查能力是决定性因素。针对 2016 美国总统大选中民主党阵营机构的攻击,是一场时间高度紧迫、高强度、多要素协调的秘密行动。正是由于这一特点,参与行动的攻击者虽然都是久经沙场的老江湖,精通黑客攻防技术,具备丰富的隐蔽行动反侦察经验,在高强度的任务目标压力之下,仍然会由于侥幸心理、或是对对手能力估计不足,留下了大量蛛丝马迹的线索。

起诉书中指出的这类线 部队注册用于对 DNC 实施钓鱼行动的欺诈域名时用于隐藏 IP 来源的 VPN 帐号,与 74455 部队人员以 Guccifer 2.0 名义公布泄密材料时使用的 VPN帐号竟然完全是同一个;用于支付这个 VPN 帐号的比特币钱包,后来又被用于注册这 个 域 名( 这 个 域 名 被 用 来 公 布 窃 取 自DNC 的大量邮件和文档);在以 Guccifer 2.0 的身份向维基解密(起诉书中的 Organization 1)传送窃取的文档过程中,以文件附件形式传送的被盗邮件采用了高强度的加密传输,但双方邮件沟通的正文内容却未做加密处理,美国调查机构正是通过截取的这些邮件通信的正文内容,证实了 Guciffer 2.0 与维基解密间的串谋合作关系。

这些攻击者留下的细微线索,一方面证明了 GRU 的秘密行动仍然缺乏系统性和严谨性,另一方面,这些细枝末节的线索能够被美方调查机构一一找出,最终将一块块碎片拼接形成完整的故事情节,这也充分体现了美方在网络攻击事件调查中的全方位协调能力。

可以想象,来自司法部特别检察官办公室、国家情报总监办公室、CIA、FBI、国土安全部(DHS)、NSA 等机构的调查与情报人员,动用各种技术力量与资源,借助多种情报渠道印证,结合从谷歌、推特等第三方公司通过司法传票取得的数字证据,将无数看似毫无关联的线索拼接在一起,最终完成了关于大选干预事件的全景画卷。

当然,这幅画卷可能并不百分之百完整、真实、准确,但从过往两年多时间以来披露关于这一系列事件的公开材料看来,笔者认为,这份起诉书材料的观点,是迄今为止针对 2016 年大选黑客攻击事件的最符合事实逻辑、提供最为丰富佐证材料的解释。这也是美国情报与司法调查机构过去十余年以来所积累形成的网络攻击全方位调查与追踪溯源能力的突出体现。

特别检察官罗伯特·穆勒的这份起诉书,以及其他的相关材料中所展示的思路、方法和手段对于网络安全的事件调查有一定的启发意义。这份起诉书通篇没有使用任何“高级持续威胁”、“杀伤链”、“暴露面”、“大数据异常行为检测”等等高大上的名词概念,但是却用抽丝剥茧的方式将一个防御者如何调动种种资源、最终将攻击者打回原形的过程清晰的展现在观众面前。

从起诉书披露的信息来推断,在取证、调查、乃至反制的过程中,美方调查机构并没有使用到任何超出我们想象的“天顶星科技”。当然,也有可能是美方刻意的隐瞒了一些所谓的“归因”技术。但是其相关做法对于其他国家的网络安全产业界、执法调查机构也完全有技术能力复盘同样的调查流程。美国政府情报与司法调查机构这般强大全方位的资源掌控能力也许其他国家尚未能掌握,但细究其间的差距亦并非不可逾越之鸿沟。从学术角度而言,认真研究分析这份起诉书中所展现的网络归因溯源技术方法和思想理念,强化投入网络归因溯源技术研究与工作体系建设,是我们能从这份材料中获得的最好启发。

陈海强,中国信息安全测评中心副研究员,博士,主要研究方向为公开来源情报分析与网络空间安全战略。

···························································返回搜狐,查看更多